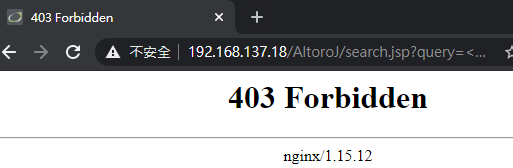

在第10章打了一個Cross Site Scripting,這次跳出403 (ModSecurity自行設定錯誤回應,這裡設定回403)

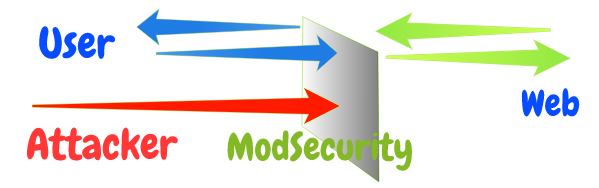

因為採Proxy的方式,攻擊壓力只會在前面的ModSecurity上

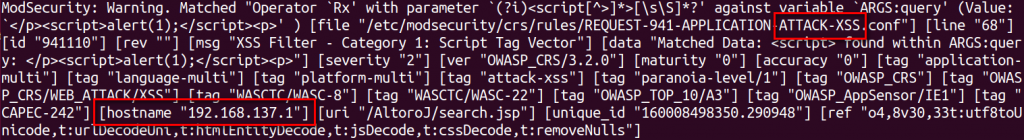

Log 位置在 /var/log/modsec_audit.log,偵測到觸發許多規則

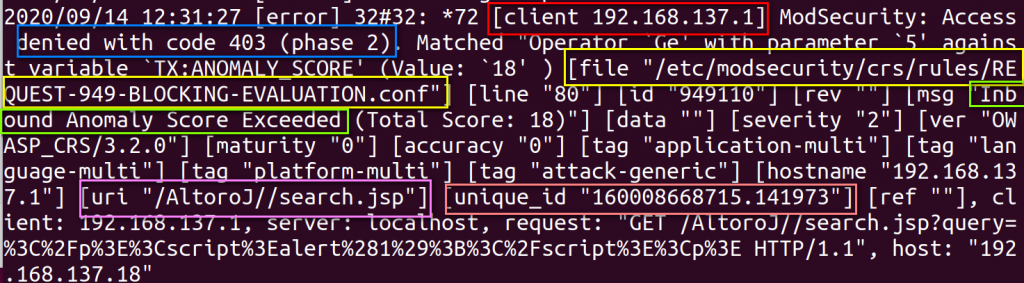

Nginx 的/var/log/nginx/error.log上也看到訊息,這邊看到的是確切阻擋的規則

Error的Log比較明確,將收這個Log到ES

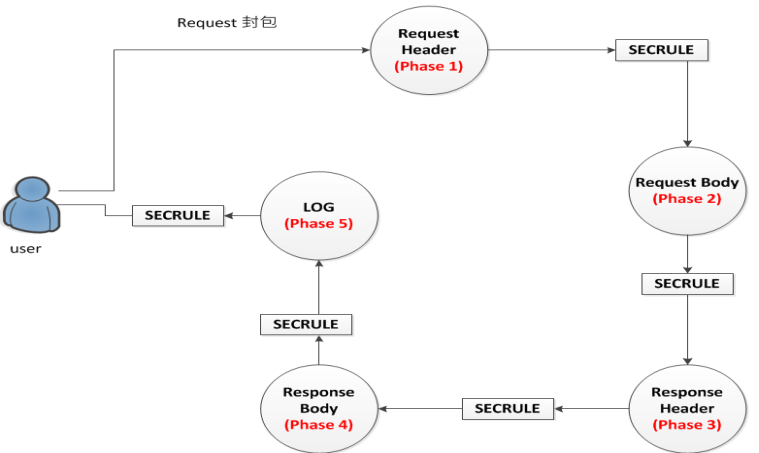

Mod_Security解析階段 可以參考 吳惠麟的"打造安全無虞的網站-使用ModSecurity"

開源碼W.A.F實作 https://cert.tanet.edu.tw/pdf/sub2.pdf

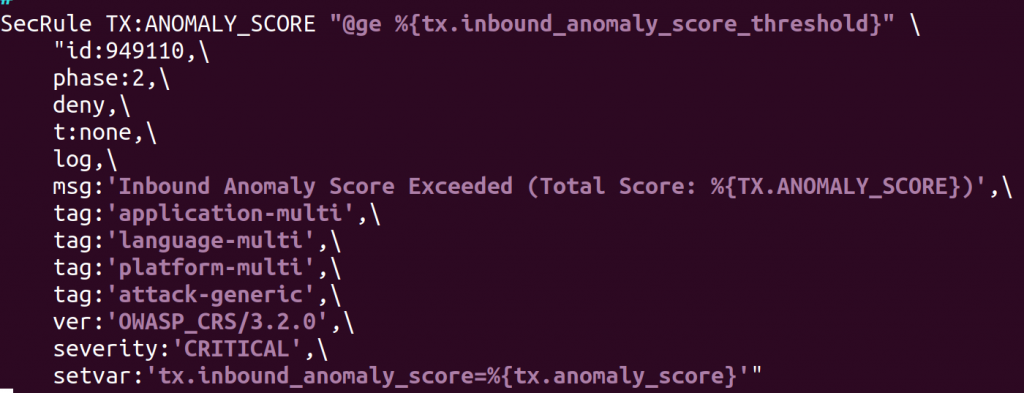

看訊息是REQUEST-949-BLOCKING-EVALUATION.conf,下面是Github上的該設定檔的內容

https://github.com/SpiderLabs/owasp-modsecurity-crs/blob/v3.0/master/rules/REQUEST-949-BLOCKING-EVALUATION.conf

(Inbound Anomaly Score Exceeded),id是949110

curl -L -O https://artifacts.elastic.co/downloads/beats/filebeat/filebeat-7.9.1-linux-x86_64.tar.gz

tar xzvf filebeat-7.9.1-linux-x86_64.tar.gz

- module: nginx

access:

enabled: false

var.paths: ["/path/to/log/nginx/access.log*"]

error:

enabled: true

var.paths: ["/path/to/log/nginx/error.log*"]